Transaktionsnummer

Et transaktionsnummer ( TAN ) er en engangs- adgangskode , der normalt består af seks decimaler og anvendes hovedsageligt i netbank .

erkendelse af

Der er flere metoder til at generere, kontrollere og transmittere TAN'er til brugeren. Nogle af disse er beskrevet nedenfor.

TAN -liste (klassisk TAN -procedure)

Med den klassiske TAN -procedure modtager den elektroniske bankdeltager en liste over transaktionsnumre, normalt med posten. For hver bookingproces - transaktionen - skal enhver TAN fra den aktive liste indtastes. Det er et supplement til det personlige identifikationsnummer (PIN). Hvis banken modtager en bestilling med den korrekte TAN efter indtastning af den korrekte pinkode, antager den, at ordren blev sendt af kunden. Banken fortolker TAN som en kvasi- signatur . Det udløber efter en enkelt brug. Hvis en kundes TAN -liste er lav, sender banken en ny efter anmodning eller automatisk.

Da antallet af phishing -angreb steg kraftigt, blev denne type TAN -liste erstattet af den indekserede TAN -liste af mange banker fra omkring 2005 .

Indekseret TAN -liste (iTAN)

De indekserede transaktionsnumre , kort sagt iTAN , går et skridt videre end den klassiske TAN -procedure : Kunder kan ikke længere legitimere deres ordre med et hvilket som helst TAN fra listen, men anmodes af banken om at angive en bestemt vare, der er identificeret med et varenummer ( indeks ) Indtast TAN fra listen, som nu er nummereret til dette formål. TAN skal indtastes inden for få minutter. Selvom den ikke bruges, markeres den anmodede TAN som brugt i bankcomputeren.

Denne teknik kan angribes af hackere på to måder:

- Infektion af offerets system med en " trojansk hest "

- Mand-i-midten angreb

I begge tilfælde er angriberens mål at gå ubemærket ind i bankens kommunikation med kunden og at foreslå bankkunden, at han er på et bankwebsted, selvom han faktisk er på en falsk bankwebsted. Ved at vise en formular inden for et falsk netbank, kan netbankkunden derefter f.eks. B. anmodes om at indtaste flere TAN'er inklusive indeksnummer.

Malware udveksler overførselsdata i baggrunden; Med den anmodede TAN bekræfter online bankkunden faktisk hackers svigagtige overførsel. Han kan stadig se sin originale overførsel på sin pc -skærm. Selv salgsvisning og kontosaldo kan manipuleres på denne måde for at undgå mistanke.

Flere og flere banker så derfor kun iTAN -listen som en minimumsbeskyttelse og anbefalede andre procedurer til deres kunder (se nedenfor).

En ulempe ved iTAN er, at hele iTAN -listen altid er påkrævet til overførsler, mens du er på farten (f.eks. Fra ferie). Selvom det stadig var muligt med den enkle TAN -procedure at skjule individuelle TAN'er (f.eks. Forklædt som et telefonnummer), er en iTAN -liste vanskeligere at skjule og kan falde i hænderne på en tyv som helhed. En tyv har dog stadig brug for PIN -koden for at stjæle penge.

På den anden side er en praktisk fordel ved iTAN i forhold til den simple TAN, at du ikke behøver at fjerne brugte iTAN'er fra listen. På denne måde kan du f.eks. Arbejde med flere uafhængige, krypterede elektroniske kopier af en iTAN -liste uden synkroniseringsproblemer.

ITAN -proceduren er ikke blevet betragtet som fuldstændig sikker siden introduktionen. Phishing -angreb er blevet vanskeligere takket være iTAN, men ikke umuligt. I 2008 registrerede BKA omkring 1.800 vellykkede phishing -angreb, hvoraf de fleste blev udført gennem smugling af trojanere .

I begyndelsen af 2007 dukkede de første phishing-kits (softwaremoduler) op, der kunne bruge iTAN'er fisket ud via man-in-the-middle-angreb i realtid til deres egne transaktioner. I 2010 blev 1,65 millioner euro fanget med en tilsvarende iTAN Trojan . Det ondsindede program ("Trojan") manipulerede både overførselsdata og kontooversigtssiden i baggrunden, hvorved de faktisk foretagne overførsler forblev skjulte.

I 2012 anbefalede Det Europæiske Agentur for Netværks- og Informationssikkerhed (ENISA) derfor , at alle banker betragter deres kunders pc'er som udgangspunkt inficerede og derfor anvender sikkerhedsprocedurer, der giver dem mulighed for at kontrollere de faktiske overførselsdata igen uafhængigt af pc'en. Eksempler er ifølge ENISA - med forbehold af, at mobiltelefonens sikkerhed kan garanteres - mTAN eller smart card -baserede løsninger med deres egen kontrolskærm, f.eks. ChipTAN .

På grund af det europæiske andet betalingstjenestedirektiv (betalingstjenestedirektiv 2, PSD 2 for kort) måtte bankerne afskaffe papiret TAN for betalingskonti inden den 14. september 2019.

Indekseret TAN -liste med kontrolbillede (iTANplus)

Det man-in-the-middle-angreb, der er muligt med iTAN-proceduren, gøres vanskeligere af den såkaldte iTANplus-procedure, men forhindres ikke. Med denne procedure, før indtastning af iTAN, vises en kontrolskærm, hvor alle transaktionsdata vises igen. Derudover vises kontohaverens fødselsdato som et digitalt vandmærke, som en mand-i-midten-angriber normalt ikke bør være opmærksom på. Dette har til formål at gøre det vanskeligere for en angriber at automatisk generere et manipuleret kontrolbillede. Ulempen ved denne metode er forringelsen af ergonomien, da kontrolbilledet er sværere at læse end anmodningen om iTAN -input i normal tekstform.

TAN med bekræftelsesnummer

Proceduren kan udvides til at omfatte et bekræftelsesnummer (BEN), som banken kvitterer for, at ordren accepteres til gengæld. Det betyder, at et angreb skal finde sted som mand-i-midten og næsten i realtid for ikke at tiltrække opmærksomhed. Phishing og pharming blev bemærket, fordi der ikke blev returneret (korrekte) BEN'er.

SMS-TAN (smsTAN, mTAN)

Arbejdsprincip

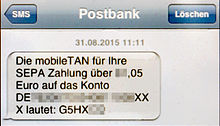

Varianten SMS-TAN ( smsTAN ) kaldes ofte også Mobile TAN ( mTAN ) og består af integrationen af SMS- transmissionskanalen . Efter at have sendt den gennemførte overførsel på Internettet, vil online bankkunden blive sendt et TAN til deres fastnet eller mobiltelefon via SMS, som kun kan bruges til denne proces . Ordren skal derefter bekræftes med denne TAN.

sikkerhed

Hvis der bruges en fastnetforbindelse til mTAN ( fastnet -SMS ), er denne procedure langt mere sikker end med et mobilnetværk. De vigtigste mobiltelefoner, der bruges i dag, er smartphones med operativsystemet Android eller iOS, som kan angribes af vira, bots og usikre apps . Denne mulighed gælder ikke for fastnettelefoner, da der ikke er forbindelse til internettet, og i de fleste tilfælde kan der ikke installeres software. Desuden elimineres næsten alle angrebsmuligheder med hensyn til mobilnetværk, SIM osv.

Det skal også bemærkes, at ældre mobiltelefoner uden internetfunktion også udelukker malwareangreb. Alle andre angreb er dog stadig mulige (se Mulige angreb ).

Ved at sende TAN'en med SMS betragtes mTAN som mere sikkert end iTAN eller den klassiske TAN -procedure. Fordi TAN's gyldighed er begrænset, er målkontonummeret (eller dele af det) og overførselsbeløbet også specificeret i SMS'en, og TAN'et er kun gyldigt for netop denne transaktion, en omdirigering til en anden konto af en man-in det midterste angreb på hjemmebankens websted kan forhindres. Phishing -angreb på TAN'er i mTAN -proceduren gøres også vanskeligere. Den TÜV Rheinland certificeret i 2006 mTAN system Postbank AG , en "effektiv beskyttelse af de eksternt tilgængelige tekniske systemer mod uautoriseret brug." I midten af 2007 modtog mTAN-systemet fra Fiducia IT AG (IT-udbyder til Volks- und Raiffeisenbanken) også denne TÜV-certificering.

Det ses som en fordel, at du ikke behøver at have en TAN -liste med til transaktioner på farten. Erfaringerne har vist, at tabet af mobiltelefonen er mere tilbøjelig til at blive bemærket af brugeren end tabet af bankkortet eller TAN -arket. Derudover kan brugeren finde ud af om uautoriserede overførselsforsøg via SMS, så kontoen kan blokeres.

Da mobiltelefoner i stigende grad er udstyret med internetadgang, har mTAN -processen grundlæggende svagheder, for eksempel når mTAN sendes til den samme enhed, der også bruges til netbank. Hvis mobiltelefonen går tabt, er bankens adgangsdata den eneste beskyttelse mod svigagtige transaktioner. TAN -generatorer tilbyder meget mere sikkerhed i denne henseende, da de ikke er tilsluttet netværk.

Derfor kan en "trojaner", der tager kontrol over systemet, først lytte til brugernavnet og adgangskoden til netbanken på en smartphone og derefter udføre overførsler fuldautomatisk ved først at registrere sig for netbank, derefter udfylde en overførsel og derefter SMS opfanger mTAN og legitimerer dermed overførslen. Et enkelt login til netbank via smartphonen er tilstrækkeligt for en trojaner, så dette sikkerhedsgab kan udnyttes. Det hele fungerer også, hvis angriberen fandt ud af online banksystemets brugernavn og adgangskode på en anden måde, f.eks. B. af et andet ondsindet program på pc'en.

I september 2010 blev der for første gang rapporteret om nye varianter af "banking Trojan" ZeuS, der udfører parallelle infektioner med en mobil variant. I december 2012 blev det rapporteret, at der allerede var stjålet over 36 millioner euro.

Et andet svagt punkt er mobiltelefonens SIM -kort, der er knyttet til telefonnummeret. I denne henseende er angreb blevet kendt, hvor offerets telefonnummer blev portet til et nyt SIM -kort ved hjælp af brugerdata fanget af trojanere, for eksempel, eller et andet SIM blev anmodet af angriberne, som de derefter kunne bruge til at besejre mTAN procedure.

Mulige angreb

Tænkelige angreb mod mTAN -proceduren er baseret på det faktum, at PIN -koden til netbank først udspioneres ved hjælp af konventionelle metoder såsom phishing eller trojanere. Så snart phisheren har PIN -koden, kan han logge ind i offerets online banksystem og læse sine personoplysninger, herunder kontonummer, bankkode, adresse og det gemte mobiltelefonnummer til mTAN -proceduren. Det anvendte mobilnetværk kan findes via en netværksforespørgsel . Derfor vises det gemte mobiltelefonnummer ikke med alle cifre i netbankportalen.

I det andet trin skal phisheren også være i stand til at manipulere mTAN.

Adgang til offerets pinkode

Så snart du har PIN -koden, kan du registrere dig selv (dvs. din egen fastnet eller mobiltelefon) til mTAN -proceduren. De godkendelsesprocedurer, der bruges af bankerne, er endnu ikke fuldt udviklet, men processerne optimeres løbende

Angreb på fastnettelefonen

Et angreb på fastnettelefoner kendes endnu ikke. Simple fastnettelefoner har ingen software, SMS’en læses her (se også fastnet -SMS ). Med mere moderne komforttelefoner med (tekst) SMS -funktion (f.eks. Siemens Gigaset) gemmes firmwaren i en flash -ROM , så det ikke er teknisk muligt at ændre den eksternt. Teoretisk set forbliver den usandsynlige mulighed for, at indbrudstyve fysisk "bugter" telefonen.

Angreb på mobiltelefonen

En mulighed ville også være at gå på kompromis med offerets mobiltelefon, især smartphones er i farezonen her. En allerede inficeret computer kan også inficere offerets mobiltelefon, hvis offeret forbinder sin mobiltelefon med computeren, for eksempel til det egentlige formål med synkronisering. SMiShing eller udnyttelse af mobiltelefonen ville også kunne tænkes .

På grund af den oprindeligt lille fortjeneste, der kunne forventes fra svindel med mobile enheder og på grund af mobiltelefonernes mange forskellige, inkompatible platforme ( operativsystemer ) dengang, var mobiltelefonvira ikke udbredt tidligere.

I mellemtiden bruges smartphones med operativsystemerne Android og iOS mest , så det har ændret sig fundamentalt. Det er derfor, at de finansielle institutioners nuværende forhold forbyder brug af en og samme mobiltelefon til netbank og til modtagelse af mTAN.

Så snart offerets mobiltelefon er kompromitteret, kan svindleren udføre enhver overførsel, mens visning og signalering af mTAN kun er synlig for svindleren, men ikke for offeret for svindlen.

Et sådant forsøg på angreb ved hjælp af et spyware -program på mobiltelefonen blev faktisk opdaget i april 2011.

Et andet angrebspunkt, uanset den mobile enhed, er ældre SIM -kort, der stadig fungerer med den nu revnede DES -kryptering. Dette gør det muligt at overtage offerets SIM -kort ubemærket via en forberedt service -SMS. På grund af utilstrækkeligt sikrede Java -VM'er på SIM -kortet kan du også læse deres hovednøgle op og dermed klone SIM -kortet.

Angreb på mobilnetværket

Andre muligheder ville være brugen af en IMSI -catcher eller brud på den ikke længere sikre GSM -kryptering. Disse metoder kræver imidlertid nærhed til offeret for bedrageriet, hvilket kræver betydeligt mere kriminel energi end phishing, der udføres uden nogen rumlig reference.

Ved at udnytte et sikkerhedsgab i Signalsystem 7, der bruges i mobilnetværk, er det også muligt at opsnappe SMS eksternt, som Tobias Engel demonstrerede i 2014 på den 31. Chaos Communication Congress . I begyndelsen af 2017 blev denne sårbarhed med succes brugt af kriminelle til at omdirigere mTAN'er og dermed stjæle penge fra bankkunder.

Angreb på netværksoperatøren

En anden mulighed ville være en kompromitteret netoperatør, enten gennem en menneskelig medskyldig eller gennem sikkerhedsbrud.

Anmodning om et nyt eller andet SIM -kort

På offerets vegne kan en angriber ansøge om et nyt SIM -kort hos deres mobiltelefonudbyder og få det sendt til ham eller få det ombyttet med det samme i mobiltelefonbutikken ( SIM -bytte ). Med de fleste mobiltelefonudbydere er dette relativt let at gøre. Det gamle kort blokeres dog normalt en til to dage før det nye kort modtages, så offeret let kan mærke angrebet.

Desuden blev et angreb kendt i Tyskland i 2013, hvor angriberne efter at have spioneret offerets netbankadgangsdata og mobiltelefonnummer , formentlig ved hjælp af en trojan , sendte et andet SIM-kort som et multi-SIM under offerets navn Mobiludbyder bestilt. Med dette tilbud fra netværksoperatøren logges endnu et SIM -kort ind på mobilnetværket under samme telefonnummer, som kan konfigureres ved hjælp af hurtigopkald, så al SMS kun modtages fra dette andet SIM -kort. Offeret behøver ikke at være opmærksom på dette, da indgående og udgående opkald stadig er mulige med deres mobiltelefon og det originale SIM -kort.

Gerningsmændene har derefter ubegrænset kontrol over offerets konto: Da det mTAN, der kræves til legitimering, sendes til deres SIM-kort, kan de ændre overførselsgrænsen og foretage et vilkårligt antal overførsler til tredjepartskonti. Skader forårsaget af disse angreb er tilsvarende høje.

I 2014 blev der kendt flere tilfælde, hvor gerningsmændene fik andet kort i mobiltelefonforretninger, fordi de ikke behøvede at identificere sig der med officielt ID som den første kortholder, som det faktisk var påkrævet.

Portning af telefonnummeret

Angriberen kan opsige offerets periode eller forudbetalte kontrakt og derefter udløse en nummerportabilitet til en ny mobiloperatør. For opsigelsen med den gamle udbyder samt for den nye periode eller forudbetalte kontrakt og overførsel af nummeret med den nye udbyder kræves kun underskrift. Dette kan forfalskes med lille indsats og kontrolleres undertiden kun utilstrækkeligt eller slet ikke kontrolleret. Et tilsvarende angreb blev fundet i Australien i 2009.

Det er muligt at formulere en svigagtig ændring af adresse og opsigelse i et brev til den gamle udbyder i et bogstav på samme tid. Bekræftelsen på afslutningen og det nye SIM -kort kunne derfor sendes til en adresse, som angriberen kunne vælge.

I den mest gunstige sag for angriberen ville offerets telefonnummer på hans gamle SIM -kort blive slukket ved midnat og tændt for ham kl. 6, hvilket er et lovende tidsvindue.

Social teknik

Dette angreb forsøger at bruge "social engineering" til at få brugere til frivilligt at foretage en overførsel til gavn for svindlerne. For at gøre dette er offerets pc inficeret med et ondsindet program (“ Trojan ”), og derefter vises en meddelelse på bankens netbankwebsted om, at en påstået “testoverførsel” skal udføres på bankens vegne til “testformål” ”Til fordel for Execute -svindlerne, eller det vises, at et større beløb er blevet fejlagtigt overført til kundens konto, og at kunden nu skal“ overføre penge tilbage ”. I andre tilfælde bør brugeren deltage i en konkurrence eller synkronisere data ved at overføre penge. Bankerne advarer mod disse svindelforsøg. En bank ville aldrig bede en kunde om at foretage en overførsel, som han ikke selv startede.

omkostninger

Afsendelse af TAN -meddelelser via SMS faktureres til kunden af nogle banker, eller kunden modtager muligvis kun begrænsede gratis kvoter. Ifølge en afgørelse fra Forbundsdomstolen i juli 2017 har banker imidlertid kun lov til at opkræve gebyrer for at sende sms'er fra TAN'er, der faktisk bruges.

pushTAN

pushTAN er en mobil app -baseret TAN -proces, der eliminerer nogle af ulemperne ved mTAN -processen. Nogle finansinstitutter afholder ikke omkostninger til afsendelse af pushTAN -meddelelser.

En af omkostningerne ved denne metode er, at de relevante apps kræver en ny registrering, hver gang de nulstilles eller geninstalleres. Hos sparekasserne er det for eksempel muligt både via et brev sendt med posten, hvilket resulterer i en afbrydelse indtil omregistrering, og via en SMS, som muliggør øjeblikkelig fortsat brug efter den direkte registrering.

Nogle banker foretrækker at kalde processen TAN2Go eller appTAN i stedet for pushTAN. Navnene VR-SecureGo, easyTAN og SpardaSecureApp er også i brug.

sikkerhed

Som med mTAN sendes de overførselsdata, der faktisk modtages af banken, igen i pushTAN -beskeden for at beskytte mod manipulation. Imidlertid, analogt med brugen af mTAN med en smartphone, er der en risiko for, at både pc og smartphone bliver inficeret af malware. For at reducere denne risiko prøver pushTAN -apps at registrere rodfæstede enheder og i dette tilfælde nægter at fungere. Derudover kan to-faktor-godkendelse med pushTAN-processen bruges på kun en enhed, hvilket betyder, at en angriber kun har brug for adgang til en enhed.

I slutningen af november 2017 lykkedes det imidlertid sikkerhedsforskere Vincent Haupert og Nicolas Schneider at omgå sikkerhedsmekanismerne ved pushTAN -proceduren. "App -hærdningsprocessen " Promon Shield blev fjernet, og pushTAN -appen blev manipuleret på en sådan måde, at 1,23 i stedet for 15 euro blev overført. Under demonstrationen på 34C3 -konferencen viste de to sikkerhedsforskere, hvordan dette kan gøres på en Android -smartphone med en angiveligt harmløs app fra Google Play Store. Promon meddelte at lukke disse sikkerhedshuller.

TAN generator

Med en TAN -generator (i daglig tale også TAN -enhed) kan TAN'er genereres elektronisk. Der er flere forskellige måder at gøre dette på.

sm @ rt-TAN

Med denne procedure, der blev indført i 2003 af Volks- und Raiffeisenbanken, modtager brugeren en TAN-generator uden numeriske nøgler fra sin bank. Så snart kundekortet (f.eks. Et Maestro-kort eller et V-Pay- kort) indsættes i generatoren, kan TAN'er genereres med et tryk på en knap. Disse TAN'er kan kun indtastes efter hinanden i netbank. For eksempel, hvis der genereres 5 TAN'er, men kun det sidste genererede TAN bruges til en transaktion, er de fire tidligere TAN'er ugyldige. Som udsteder af kundekortet kan banken kontrollere gyldigheden af TAN'erne.

TAN'erne genereres via chippen på kundekortet. Selve TAN -generatoren er ikke individualiseret. Hvis kortet går tabt, kan enhver TAN -generator bruges til at generere gyldige TAN'er. Da PIN -koden også kræves til transaktioner, er dette en håndterbar risiko.

Denne metode er modtagelig for phishing eller man-in-the-middle-angreb, da de genererede TAN'er kan bruges til alle transaktioner. Der er ingen bindende rækkefølge.

eTAN generator

BW-Bank indførte denne procedure i december 2006 . Kunder modtager en individualiseret TAN -generator, der bruger en hemmelig nøgle, det aktuelle tidspunkt og modtagerens kontonummer til at generere et midlertidigt gyldigt TAN. Modtagerens kontonummer skal indtastes ved hjælp af det numeriske felt i TAN -generatoren. Yderligere personoplysninger bruges ikke. Metoden er stadig z. B. også brugt af BW-Bank og Consorsbank.

Denne procedure beskytter mod phishing eller man-in-the-middle-angreb, forudsat at det korrekte modtagerkontonummer er indtastet. Det er ikke særlig bekvemt at indtaste kontonummeret manuelt. Hvis TAN -generatoren går tabt, kan der stadig genereres TAN'er. Da PIN -koden også kræves til transaktioner, er dette en håndterbar risiko.

I andre banker (f.eks. Santander Consumer Bank ) skal et kontrolnummer (startkode) genereret til den respektive overførsel indtastes i stedet for modtagerens kontonummer. I modsætning til at indtaste modtagerens konto er denne metode modtagelig for angreb i midten i midten, fordi modtagerens kontonummer ikke kontrolleres.

Nogle TAN -generatorer fra andre banker opretter TAN'er, der kun er gyldige i en begrænset periode på grundlag af en individuel hemmelig nøgle og tiden, uden at indtaste et kontrolnummer eller en modtagerkonto. Hverken en kortlæser eller et tastatur er påkrævet på generatoren. Da der ikke er nogen henvisning til en ordre, er proceduren på samme måde tilbøjelig til phishing som sm @ rt TAN -proceduren beskrevet ovenfor. Imidlertid skulle den uønskede transaktion initieres inden for den korte gyldighedsperiode for TAN.

manuel chipTAN, Sm @ rtTAN plus eller SecureTAN plus1

Mange Volks- og Raiffeisenbanken samt mange sparekasser tilbyder denne procedure.

Det blev præsenteret i den første version HHD (HandHeldDevice) 1.2 under navnet "Sm @ rtTAN plus" af det tyske kooperative forlag 2006 på CEBIT . Med følgende versioner HHD 1.3 og HHD 1.4 (sidstnævnte tilgængelig fra 2010) blev muligheden derefter oprettet under betegnelsen "SmartTAN optik" eller "chipTAN comfort" for at overføre ordredataene ikke kun manuelt, men også via en optisk grænseflade, såvel som i hvert tilfælde øges mængden af ordredata , der overføres til enheden og indgår i TAN -beregningen (se chipTAN -komfort / SmartTAN -optik (flimring) ).

Efter en overførsel er blevet registreret i netbank, vises en (start) kode på skærmen. Det personlige bankkort skal nu indsættes i TAN -generatoren, og (start) -koden skal indtastes og bekræftes ved hjælp af nummerfeltet på TAN -generatoren. På de fleste institutioner skal modtagerens kontonummer (eller dele af det) og i nogle versioner derefter overføres beløbet for overførslen. Hvis dette ikke er tilfældet (som det er tilfældet med Wüstenrot Bank), skal trinnet bekræftes på TAN -generatoren uden indtastning.

Efter indtastning af TAN i netbank udføres ordren. Ved at indtaste kontonummeret og beløbet på TAN-generatoren og inkludere dem i TAN-beregningen, er processen beskyttet mod phishing og man-in-the-middle-angreb.

Selvom enhederne har forskellige navne og udseende afhængigt af producenten, er de kompatible inden for den samme HHD -version, udskiftelige med hinanden og fungerer med kort fra flere kreditinstitutter.

Hvis bankkortet går tabt, kan søgeren fortsætte med at generere TAN'er ved hjælp af en hvilken som helst TAN -generator, der er egnet til denne procedure. Da adgang til internetbankdata også er påkrævet for transaktioner, er dette en håndterbar risiko. Efter at et bankkort er blevet blokeret, afvises TAN'er genereret med dette kort af banken.

chipTAN -komfort eller SmartTAN -optik (flimrende)

I denne videreudvikling af Sm @ rtTAN plus -processen transmitteres ordredataene ved hjælp af optiske sensorer. Mange sparekasser og Volks- og Raiffeisenbanken samt Postbanken bruger den. Sparekasser og Postbank kalder det "chipTAN -komfort", mens Volksbanks bruger udtrykket "SmartTAN -optik" eller nogle gange fortsat taler om "Sm @ rtTAN plus". I Østrig er systemet kendt under navnet "cardTAN", hvorved cardTAN repræsenterer en teknisk uafhængig standard.

Her køber kunderne en TAN -generator med et nummerfelt og kortplads. Der er fem optiske sensorer på bagsiden . Efter at en overførsel er blevet registreret i netbank, vises en grafik på skærmen, der indeholder fem flimrende sort -hvide områder. Nu skal det personlige bankkort indsættes i TAN -generatoren. Så snart TAN -generatoren holdes foran grafikken på skærmen, overføres data ved hjælp af lyssignaler. Dele af modtagerens data overføres, f.eks. (Start) -koden, modtagerens kontonummer og overførselsbeløbet i tilfælde af en enkelt overførsel. De transmitterede data vises nu på TAN -generatorens display til kontrol og bekræftelse. Bankkortchippen i TAN-generatoren beregner derefter et ordrerelateret TAN, som indtastes i netbank.

Denne procedure beskytter mod phishing eller man-in-the-middle-angreb, forudsat at de data, der vises på skærmen, kontrolleres for rigtighed før bekræftelse. Takket være den optiske transmission skal der ikke indtastes ordredata på TAN -generatoren. Da adgang til internetbankdata også er påkrævet for transaktioner, er tab af bankkortet også en håndterbar risiko. Så snart et bankkort er blevet blokeret, vil TAN'er genereret med dette kort alligevel blive afvist af banken.

Muligheder for angreb opstår i forbindelse med kollektive overførsler. Kun antallet af varer og det samlede beløb vises på TAN -generatorens skærm. De enkelte modtagerkontonumre vises ikke, da dette ikke ville være muligt med omfattende kollektive overførsler. I tilfælde af et angreb kunne de individuelle elementer i den kollektive overførsel nu ændres. Så længe deres antal og det samlede beløb forbliver det samme, ville manipulationen i TAN -generatorens display ikke kunne genkendes.

En anden mulighed for angreb ville være at konvertere en enkelt overførsel til en kollektiv overførsel med et emne. I dette tilfælde vil brugeren kun se antallet af emner (her "1") og mængden i displayet på TAN -generatoren. Efter at dette blev kendt, ændrede de tyske sparekasser visningen for kollektive overførsler med kun en post. I dette tilfælde vises modtagerens kontonummer og beløbet på trods af den kollektive overførsel. I tilfælde af Volksbanks i GAD -miljøet er kollektive overførsler med kun en vare på den anden side ikke tilladt og vil blive afvist.

Med denne metode kritiserer nogle brugere imidlertid det faktum, at enheden ikke ser ud til at genkende "flimmerkoden" med forskellige skærmtyper. Her hjælper det ofte at holde enheden i en lidt skrå vinkel (især med S-PVA- skærme) eller at øge skærmens lysstyrke. Det kan også hjælpe med at ændre flimmerhastigheden og forhindre direkte stråling fra lyskilder på skærmen. Det kan også hjælpe med at deaktivere hardware acceleration i browseren.

I alle tilfælde er sikkerheden mindst lige så høj som ved brug af TAN- eller iTAN -lister. Men hvis brugeren kontrollerer de data, der vises på TAN -generatorens skærm og ikke bruger en kollektiv overførsel, øges sikkerheden betydeligt.

På grund af de høje sikkerhedsforanstaltninger for chipTAN forsøger svindlere nu at bruge "social engineering" til at få brugeren til frivilligt at foretage en overførsel til fordel for svindlerne.

chipTAN-QR og Sm @ rt-TAN foto

Da den optiske chipTAN -proces, baseret på en flimrende grafik, stiller visse krav til skærmen og rumbelysningen, har sparekasserne også siden 2018 tilbudt chipTAN QR -processen. Med denne procedure læser et kamera, der er integreret i TAN -generatoren, en QR -kode . Da datasættet, der skal overføres til generatoren, umiddelbart vises som en helhed på skærmen i stedet for et animeret sekventielt display, og den præcise justering af TAN -generatoren på skærmen ikke er nødvendig på grund af kameraets optiske system, er detekteringen hastigheden er betydeligt højere og fejlprocenten lavere. En TAN-generator til chipTAN-QR er lidt dyrere at købe, fordi et kamera er indbygget.

På Volks- und Raiffeisenbanken kaldes den tilsvarende procedure Sm @ rt-TAN photo. Det adskiller sig i den viste grafik, som her består af en farvekode, hvorfor de to metoder ikke er kompatible med hinanden.

I modsætning til photoTAN- eller QR-TAN-processen kræver chipTAN-QR og Sm @ rt-TAN-fotoprocessen brug af en kompatibel TAN-generator. Det er ikke muligt at bruge en app.

photoTAN og QR-TAN

fotoTAN

PhotoTAN -proceduren kaldes også imageTAN eller CrontoSign af nogle kreditinstitutter.

Med photoTAN -proceduren vises transaktionsdata som en flerfarvet mosaikgrafik på skærmen. Denne kode læses ind og dekrypteres med en ekstern læser , transaktionsdata vises på læseren til kontrol og den tilhørende TAN genereres. Det TAN, der genereres på denne måde, indtastes derefter for at godkende transaktionen.

I stedet for en læser kan en mobil enhed som f.eks. En smartphone eller tablet med en tilsvarende iOS- eller Android -app også bruges. Dette betyder imidlertid at kompromittere datasikkerheden, da disse enheder (især hvis de er forbundet til internettet) kan være forurenet med malware.

For at initialisere metoden skal læseren eller appen på den mobile enhed have et unikt id, og denne funktion skal være knyttet til bankkontoen. Til dette får du i. A. et brev med en aktiveringskode eller en aktiveringsgrafik, som du skal scanne med læseren eller appen.

Hvis TAN genereret af læseren eller appen er indtastet i netbankportalen efter initialiseringen af en overførsel, kan dette bruges til at bevise, at bekræftelsen blev genereret af den registrerede læser eller app.

I Tyskland processen er udviklet af en britisk udløber af den University of Cambridge , Cronto Ltd, blev introduceret i begyndelsen af 2013 af Commerzbank og dets Comdirect Bank og bruges også af de schweiziske Raiffeisen banker og Deutsche Bank . Derudover blev den introduceret af den hollandske Rabobank sammen med en videreudviklet version af læseren ( Rabo Scanner ). Cronto Ltd. blev opkøbt af VASCO Data Security International Inc. i 2013. I løbet af PSD2 og afskaffelsen af iTAN -listen introducerede ING også photoTAN som en alternativ godkendelsesprocedure.

Det sædvanlige 25 × 25 kvadratmønster koder for 100 bytes.

QR-TAN

QR-TAN-proceduren, der er blevet indført på 1822direkt siden slutningen af 2012 og blev udviklet sammen med LSE Leading Security Experts GmbH, fungerer på en lignende måde . Dette er baseret på den åbne OCRA -algoritme ( RFC 6287 ) og transporterer de underskrevne transaktionsoplysninger i en QR -kode . Koblingen, som smartphonen er registreret til, foregår via de separate kanaler i en HTTPS -forbindelse og et brev sendt med posten.

sikkerhed

Sammenlignet med iTAN bør begge procedurer betragtes som mere beskyttede mod angreb fra " trojanere " eller man-in-the-browser- angreb, så længe sikkerheden på den mobile enhed eller photoTAN-læseren er garanteret på grund af den pc-uafhængige kontrol af overførselsdata . En internetforbindelse til den mobile enhed (smartphone, tablet) er ikke absolut nødvendig for brug, der er ingen forbindelse mellem netbank og mobilenhed. Men hvis både bank- og photoTAN -funktionerne kombineres i mobil photoTAN -bank via en app på den samme mobile enhed (f.eks. Smartphone), så photoTAN -appen og bankappen kommunikerer direkte med hinanden, kan overførslerne foretages manipuleret igen. Sådanne apps leveres f.eks. Af Deutsche Bank , Commerzbank og Norisbank .

Generel TAN -sikkerhed

Generelt kan svindlere prøve at gætte en TAN. Med et sekscifret TAN er sandsynligheden 1: 1.000.000 for at gætte en unik TAN med et forsøg; det er højere, hvis mere end én TAN er gyldig pr. kombination af kode og kort, som det er tilfældet med chipTAN -proceduren. Hvis kunderne f.eks. Kan vælge en af en liste over 100 TAN'er til legitimering, er sandsynligheden for, at svindlere gætter på et af disse TAN'er 1: 10.000. Hvis en snyder har tre forsøg, er sandsynligheden for succes cirka 0,03%.

I stedet for at gætte kan svindlere prøve at spionere på TAN'er. Phishing har allerede flere gange forsøgt at få transaktionsnumre. I en variant får bankkunden tilsendt en e-mail med et link til en forkert internetadresse til banken. Teksten i e-mailen eller webstedet er beregnet til at bede kunden om at indtaste sit kontonummer, pinkode og TAN'er, der endnu ikke er blevet brugt på dette falske websted.

Phishing er en succes, fordi mange internetbankbrugere ikke nøjagtigt kontrollerer, om siden, der vises i browseren, virkelig stammer fra den bank, de ønsker. Med den klassiske TAN -procedure har svindlere succes, hvis de finder ud af kontonummer, PIN -kode og enhver TAN, der endnu ikke er blevet brugt, dvs. H. Kunder indtaster disse data på det falske websted. Med iTAN -proceduren har svindlere en lav statistisk sandsynlighed for at kunne udnytte et fanget iTAN.

Sikkerheden ved iTAN -proceduren er differentieret afhængigt af typen af trussel. Mens med den klassiske TAN -procedure et gennemsnit på 50 TAN'er er gyldigt på et TAN -ark (TAN -arket indeholder 100 TAN'er, hvoraf halvdelen allerede er blevet brugt på et statistisk gennemsnit), er iTAN -proceduren kun gældende for det enkelte TAN. banken forespørgsler under transaktionen. Det giver derfor god beskyttelse mod phishing, forudsat at bankkunden ikke indtaster for mange iTAN'er på en phishing -side. Det beskytter ikke mod mand-i-midten angreb, som forskellige publikationer har påpeget.

Tilsvarende angreb udføres af trojanere , f.eks. B. ved at ændre den anvendte DNS-server og SSL-rodcertifikater eller ved direkte indgriben fra trojaneren i programmerne på computeren, f.eks. Et man-in-the-browser-angreb . De faktiske overførselsdata erstattes i baggrunden af svindlerne, og kontooversigtssiderne manipuleres på en sådan måde, at svindlen ikke bliver bemærket.

Sikkerheden ved den klassiske TAN -procedure og iTAN -proceduren er begrænset, da TAN ikke er knyttet direkte til overførselens indhold. Det betyder, at banken ikke kan bruge det transmitterede TAN til at afgøre, om ordren er korrekt. I modsætning hertil giver mTAN-processen bedre beskyttelse mod phishing og menneske-i-midten-angreb. Hos nogle finansielle institutioner sendes overførselsbeløbet og modtagerens kontonummer i teksten, når mTAN sendes. Dette gør det muligt for kunderne at sammenligne disse data med den overførsel, der er indtastet i banken, og til at opdage mulig svig. Når du modtager SMS’en, skal du ikke blot læse mTAN’et, men også kontrollere beløbet og modtagerens kontonummer.

Imidlertid er mTAN -proceduren allerede brudt af parallelle malware -infektioner på pc'en og mobiltelefonen. Tilsvarende mobile malware -programmer er kendt for Symbian OS , Blackberry OS , Windows Mobile og Android . Desuden blev mTAN udnyttet flere gange af, at angriberne under falske forudsætninger havde de relevante mobiltelefonudbydere til at udstede erstatnings- eller andet SIM -kort til ofrenes mobilnumre ( SIM -swapping ).

Selv procedurer baseret på elektroniske signaturer , såsom HBCI -proceduren med et chipkort , giver ikke nogen højere beskyttelse. En checksum beregnes ud fra indholdet af overførslen ved hjælp af en kryptografisk proces og overføres til banken. Banken kan bruge kontrolsummen til at afgøre, om overførslen kommer fra kunden eller ej, og også om overførslen ikke er ændret siden den blev underskrevet. Hvis en kunde -pc er inficeret med malware ("trojanere" eller vira ), kan data allerede manipuleres og sendes til kortlæseren. Hvis en Secoder bruges -kompatibelt kortlæser og den respektive bank samt homebanking softwaresupport den Secoder udvidelse med Secoder visualisering tekster til HBCI, er det ikke synligt, hvilke data er til rådighed for den elektroniske underskrift.

Nyere TAN -processer med en TAN -generator (f.eks. ChipTAN -komfort / smartTAN -optik) forbinder TAN med ordredata. De TAN'er, der genereres på denne måde, kan ikke bruges til afvigende (svigagtige) overførsler. Hvis overførselsdata ændres af malware, er disse ændrede værdier synlige på TAN -generatorens display. I dette tilfælde kan bankkunden annullere transaktionen. Da TAN -generatoren ikke er forbundet til pc'en, er manipulation af displayet umulig. Alle tidligere former for tekniske angreb kan således effektivt forhindres. Den eneste kilde til fare er den uforsigtige håndtering af ordredataene, der vises på skærmen i TAN -generatoren.

På grund af den høje sikkerhed i procedurer med dedikerede signaturenheder med deres egen skærm til kontrol af overførselsdata såsom chipTAN eller photoTAN, forsøger man nu at bruge "social engineering" til at få brugeren til frivilligt at foretage en overførsel til fordel af svindlerne.

historie

Den PIN / TAN procedure blev allerede brugt på tidspunktet for Btx netbank. Ideen tilskrives Alfred Richter, teknisk direktør for den daværende forbrugerbank (nu Norisbank ). I første omgang var denne adgangsbeskyttelse kun beregnet til intern brug i 1976; i 1979 indførte banken netbank.

I 2002 fik det øvre østrigske selskab TeleTan patentet EP1259046 for en metode til overførsel af individuelle TAN'er via SMS . Ingen bank anerkendte nogensinde patentet; lignende processer blev udviklet. En juridisk tvist mellem TeleTans repræsentant, advokat Bruno Steiner og et antal banker har varet fra 2006 til i dag (fra 2018).

Se også

- Hjemmebanker -computergrænseflade (HBCI)

- Personligt identifikationsnummer (PIN)

- RSA SecurID

- Secure Sockets Layer (SSL)

Weblinks

Individuelle beviser

- ↑ Postbank med et nyt TAN -system mod phishing , heise.de, 7. august 2005, tilgået den 3. februar 2018

- ^ A b c Daniel Bachfeld: Vellykket angreb på iTAN -procedure . Heise Newsticker, 11. november 2005, tilgået den 3. februar 2018

- ↑ a b Christiane Schulzki-Haddouti / dab: BKA: iTAN-proceduren er ikke længere en hindring for kriminelle. I: heise Sikkerhed. 18. maj 2009, adgang til 8. oktober 2010 .

- ↑ a b Katusha: LKA smadrer ringen af online svindlere WinFuture.de, 29. oktober 2010

- ^ "High Roller" online bankrøver afslører sikkerhedshuller EU -agenturet for net- og informationssikkerhed, 5. juli 2012

- ↑ Papir TAN -lister blev gradvist afskaffet. (Ikke længere tilgængelig online.) MDR, arkiveret fra originalen ; adgang til den 6. oktober 2018 .

- ↑ dab: Forbedret iTAN -procedure skal beskytte mod manipulation af trojanske heste. I: heise online. 26. oktober 2007, adgang til 8. oktober 2010 .

- ↑ Fiducia AG: Netbank med iTANplus. (Fås ikke længere online.) I: Fiducia AG. 15. oktober 2007, arkiveret fra originalen den 2. juli 2011 ; Hentet 2. februar 2012 .

- ↑ bb: TÜV -certificering for Postbanks mobile TAN. I: heise online. 18. april 2006, adgang til 8. oktober 2010 .

- ↑ Den mobileTAN proceduren ifølge FIDUCIA IT AG modtager segl TÜV Rheinland. (Ikke længere tilgængelig online.) I: Websted for FIDUCIA IT AG. 2. maj 2007, arkiveret fra originalen den 10. juli 2012 ; Hentet 8. oktober 2010 .

- ↑ Daniel Bachfeld: Banking Trojan ZeuS henvender SMS-TAN procedurer Heise Security, September 27, 2010, tilgås den 3. februar 2018

- ↑ Online bank: kriminelle stjæler 36 millioner euro artikel om Zitmo Trojan på e-recht24.de med mobiltelefoner trojanske heste , adgang til 11. december 2012

- ↑ a b Christian Kirsch: mTAN annulleret i Australien Heise Newsticker, 14. oktober 2009, tilgået den 3. februar 2018

- ↑ a b Urs Mansmann: Angreb af mTAN . I: Heise Zeitschriften Verlag (red.): C't magazine for computer technology . 18, 2013.

- ↑ Angreb på tyske mTAN -bankbrugere Heise Security, 5. april 2011

- ↑ Jürgen Schmidt: DES -hack afslører millioner af SIM -kort. I: Heise online , Heise Sikkerhed. 31. juli 2013, adgang til 25. juli 2017 .

- ↑ 31C3: Mobil radioprotokol SS7 åbner som en låvedør Heise Newsticker, 28. december 2014

- ↑ Fabian A. Scherschel: Tyske bankkonti ryddet op om UMTS -sikkerhedshuller. 3. maj 2017, adgang til den 5. maj 2017 : “Kriminelle har ryddet deres konti ved at få adgang til tyske bankkunders netbank. Det lykkedes dem ved at omdirigere mobile TAN'er (mTAN'er) beregnet til kundernes enheder og dermed godkende overførslerne. Disse omlægninger blev tilsyneladende muliggjort af sikkerhedshuller i SS7 -protokollen for UMTS -netværket, der har været kendt i årevis. "

- ^ Sårbarhed i mobilnetværket: Kriminelle hackere tømmer konti. I: Sueddeutsche Zeitung. 3. maj 2017. Hentet 5. maj 2017 .

- ↑ MultiSIM & Co.: Et nummer, flere SIM -kort teltarif.de

- ↑ Landsdækkende serie af bedragerier i netbank Süddeutsche.de, 24. oktober 2013

- ↑ 77.826,33 euro debiterede simpelthen Süddeutsche.de, 9. oktober 2013

- ↑ Ny svindelserie med det mobile Tan -nummer Süddeutsche.de, 17. august 2014

- ↑ Ronald EIKENBERG: Online banking trojanske heste målrette chipTAN brugere Heise Security den 5. september, 2012, tilgås den 3. februar 2018

- ↑ Bert Ungerer: Trojanere tror forkert overførsel før Heise Security, 1. juni 2013

- ↑ Postbank, aktuelle sikkerhedsoplysninger, adgang til den 6. december 2013

- ↑ Achim Sawall: Netbank: Omkostninger til Tans via sms er ofte bæres af kunderne . I: Golem.de . 7. november 2011 ( golem.de [adgang 25. juli 2017]).

- ↑ BGH, dom af 25. juli 2017, Az.XI ZR 260/15 (stadig ikke offentliggjort, pr. 15. juli 2017)

- ^ Augsburger Allgemeine: BGH: Kun SMS-TAN'er, der faktisk bruges, kan koste ekstra . I: Augsburger Allgemeine . 25. juli 2017 ( augsburger-allgemeine.de [adgang 25. juli 2017]).

- ↑ Dominik Hayon: Online banking ændrer for mange: iTANs bliver afskaffet. 24. december 2018, adgang til 2. oktober 2019 .

- ↑ Stiftung Warentest: løbende konti og netbank - en oversigt over Tan -processen - Stiftung Warentest. 17. september 2019, adgang til 2. oktober 2019 .

- ↑ media.ccc.de: 34C3 - Den fantastiske verden af mobilbank. 28. december 2017. Hentet 6. august 2018 .

- ↑ Heise online: 34C3: "Nomorp" udnytter den beskyttende skjold af talrige bank apps. Hentet den 6. august 2018 (tysk).

- ↑ Forbundsforeningen for tyske Volksbanken og Raiffeisenbanken: Volksbanken og Raiffeisenbanken er afhængige af chipkortet og HBCI mod phishing presseportal.de, 12. august 2005, tilgået den 21. august 2019

- ↑ BW-Bank pressemeddelelse om TAN-generatoren. (PDF) (Ikke længere tilgængelig online.) 4. januar 2007, arkiveret fra originalen den 19. september 2010 ; Hentet 29. januar 2014 .

- ↑ TAN -processen Sm @ rtTAN plus. (Ikke længere tilgængelig online.) Vb-hohenneuffen.de, Volksbank Hohenneuffen eG, arkiveret fra originalen den 13. april 2014 ; Hentet 10. april 2014 .

- ↑ Bundesverband deutscher Banken eV et al. (Red.): ZKA-TAN generator . Tildelingsretningslinjer for chipTAN -proceduren. 16. april 2018, s. 7 ( hbci-zka.de [PDF; adgang 2. februar 2021]).

- ↑ GD VERLAG præsenterer innovative kortløsninger dgv-webservices.de, Deutscher Genossenschafts-Verlag eG 20. januar 2006 (PDF, 102 kB)

- ↑ Sm @ rt-TAN plus bbbank.de, BBBank eG, adgang den 27. september 2015

- ↑ Netbank med TAN -boksen: sikkert og bekvemt. ( Memento fra 15. februar 2010 i internetarkivet ) wuestenrotdirect.de, Wüstenrot Bank AG Pfandbriefbank, april 2013 (PDF; 312 kB)

- ↑ Den cardTAN raiffeisen.at, informationssiden af Raiffeisen Banking Group Østrig, tilgås den 1. april 2014

- ↑ Det nye cardTAN ebankingsicherheit.at, Gemalto NV, tilgås den 22. oktober 2014

- ^ Man-in-the-middle-angreb på chipTAN-komfortproceduren i netbanken RedTeam Pentesting GmbH, 23. november 2009, åbnet den 27. oktober 2010

- ↑ chipTAN procedure-der-Sparkassen-narret på Heise Security

- ↑ https://www.sparkasse.de/service/sicherheit-im-internet/tan-verfahren.html#chiptan Oversigt over varianterne af chipTAN, åbnet den 22. august 2019

- ↑ https://www.vr-dienste.de/cms/sicherheit/sicherheitsverfahren/smarttan-photo.html Sicherheitsverfahren sm @ rtTAN foto, adgang til 22. august 2019

- ↑ Betjeningsvejledning photoTAN -læser på commercezbanking.de ( Memento fra 21. februar 2014 i internetarkivet )

- ↑ Meddelelse om samarbejdet ( erindring af 2. december 2013 i internetarkivet ) mellem Commerzbank og Cronto af 6. februar 2013, åbnet den 19. august 2013

- ↑ commerzbanking - photoTAN. (Ikke længere tilgængelig online.) I: commercezbanking.de. Commerzbank Aktiengesellschaft, arkiveret fra originalen den 22. april 2014 ; Hentet 30. april 2013 .

- ↑ Nyt på comdirect: photoTAN. Pressemeddelelse. I: comdirect.de. comdirect bank AG, 9. april 2013, tilgået den 30. april 2013 .

- ↑ Raiffeisen lanceringer e-banking login via PhotoTAN raiffeisen.ch, Raiffeisen Schweiz Cooperative den 19. november, 2012 (PDF, 42,6 kB)

- ↑ FotoTAN - Vores billede til din sikkerhed deutsche-bank.de, Deutsche Bank AG, åbnet den 12. marts 2015

- ↑ Rabobank Vælger VASCO CrontoSign teknologi til Online Banking Sikkerhed og Customer Convenience ( Memento af juli 24, 2015 af Internet Archive ) vasco.com Vasco Data Security International Inc., September 18, 2014

- ↑ VASCO annoncerer Køb af Cronto ( Memento af 2. april 2015 Internet Archive ) vasco.com Vasco Data Security International Inc. 20. maj 2013

- ↑ fotoTAN. I: www.ing.de. ING-DiBa AG, adgang til den 9. september 2019 .

- ↑ Generer CrontoSign -billeder med Image Generator SDK

- ↑ Sikker signering af offline transaktioner ( erindring fra 22. september 2020 i internetarkivet )

- ↑ 1822direkt tilbyder nu QR-TAN. (Ikke længere tilgængelig online.) I: 1822direkt.com. 1822direkt Gesellschaft der Frankfurter Sparkasse mbH, arkiveres fra originalen på 21 februar 2014 ; Hentet 30. april 2013 .

- ↑ LinOTP QR-TAN-procedure ( Memento fra 8. december 2015 i internetarkivet ) lsexperts.de, LSE Leading Security Experts GmbH, åbnet den 27. november 2015

- ^ OATH Challenge Response Algoritme. I: ietf.org. IETF, adgang 13. maj 2013 .

- ↑ Kristina Beer: Commerzbank tilbyder photoTAN. I: heise.de. Christian Heise, Ansgar Heise, Christian Persson, 7. februar 2013, tilgås 30. april 2013 .

- ↑ Mobiltelefon som TAN -generator Heise Security, 21. december 2012

- ↑ Vincent Hauptert: PhotoTAN banking er ikke sikker. Friedrich-Alexander-Universität Erlangen-Nürnberg , 20. oktober 2016, adgang 31. oktober 2016 .

- ↑ Forskningsgruppe “RedTeam” ved RWTH Aachen University advarer om falsk sikkerhed ved den nye iTAN -procedure RedTeam Pentesting GmbH, 25. august 2005, tilgået den 27. oktober 2010

- ^ Daniel Bachfeld: iTAN -procedure mindre sikker, end banker hævder. I: Heise Newsticker. 26. august 2005. Hentet 27. oktober 2010 .

- ^ Banking trojansk infektion uden Trojan Heise Security, 23. juli 2014

- ↑ Zeus Trojan intensiverer angreb på mTANs Heise Security, August 7, 2012

- ↑ 30 år siden: Online banking starter i Tyskland Heise Newsticker, 12. november 2010

- ↑ europæisk patent specifikation EP1259046 tilgås på September 13, 2018

- ↑ Fierce juridisk tvist om TAN procedure: "De er faktisk griner ad os" orf.at, August 3, 2018 tilgås August 21, 2018

![{\ displaystyle P = {\ frac {100} {10 ^ {6}}} + \ venstre (1 - {\ frac {100} {10 ^ {6}}} \ højre) \ cdot \ left [{\ frac {100} {10 ^ {6} -1}} + \ venstre (1 -{\ frac {100} {10 ^ {6} -1}} \ højre) \ cdot {\ frac {100} {10 ^ { 6} -2}} \ højre] = 0 {,} 0002999703 \ ldots \ ca. 0 {,} 03 \, \%}](https://wikimedia.org/api/rest_v1/media/math/render/svg/de814f5a8b5d18be79b809b7c00c9d771e4748c2)